Spyware, trojans, rootkits, virussen en computerwormen zijn slechts enkele voorbeelden van kwaadaardige software. Malware-aanvallen kunnen leiden tot hardwarestoringen, spyware, gegevensverlies, netwerkstoringen of ze kunnen gewoon wachten tot ze zin hebben om kwaad te doen.

Er zijn allerlei soorten malware-bedreigingen, en in deze post richten we ons op Mirai-malware. Als je alles wilt weten over deze bedreiging, inclusief hoe het werkt en hoe je jezelf ertegen kunt beschermen, dan ben je hier aan het juiste adres.

Laten we eens kijken wat Mirai-malware is voordat we in detail treden.

In dit artikel

Wat is Mirai-malware?

Malware die zich richt op verschillende met het internet verbonden apparaten, zoals slimme camera's of thuisrouters, staat bekend als Mirai-malware of Mirai-botnet. Ze worden een netwerk van "zombies" onder de controle van deze malware. De naam komt van het simpele feit dat de malware bekend als Mirai je apparaat in een bot verandert.

Cybercriminelen voeren massale DDoS-aanvallen uit op computersystemen door gebruik te maken van het Mirai botnet. In tegenstelling tot andere malware richt Mirai zich alleen op smart home-apparaten, waaronder koelkasten, babyfoons, assistenten, thermostaten, routers, enz.

Het zoekt naar IoT-apparaten met Linux OS en maakt gebruik van de kwetsbaarheden van deze kleine apparaten. Zodra het toegang heeft gekregen tot deze apparaten, benoemt deze malware alle apparaten en bouwt een botnet: een netwerk van gecontroleerde apparaten.

Oorsprong en evolutie van Mirai-malware

Het begin van de Mirai-malware gaat terug tot Paras Jha en Josiah White, twee universiteitsstudenten. Ze schreven de broncode voor het Mirai botnet in 2016. Het tweetal probeerde hun universiteit af te persen met DDoS-aanvallen.

Vervolgens begon het duo beveiligingsbedrijven aan te vallen die verantwoordelijk waren voor de beveiliging van populaire gameservers en de servers zelf. Om het Mirai-virus te verspreiden en beschikbaar te maken voor andere hackers, publiceerde Paras Jha de code online in 2016.

Honderden cybercriminelen hebben het sindsdien aangepast en gekopieerd. Het Mirai botnet veranderde meerdere keren van vorm en legde zelfs een aanzienlijk deel van het internet in de VS plat. Uit Mirai zijn verschillende varianten ontstaan, waaronder PureMasuta, Masuta, Satori en Okiru.

Hoe verschilt Mirai malware van traditionele malware?

- Het richt zich op IoT-apparaten

- Mirai wil geïnfecteerde apparaten veranderen in botnet

- Verspreiding door misbruik te maken van zwakke referenties op IoT-apparaten

- Het uiteindelijke doel is om DDoS-aanvallen uit te voeren

- Heeft een open-source code.

Het belangrijkste verschil tussen Mirai-malware en andere malware is dat de eerste zich concentreert op pogingen om iets uit het apparaat van het slachtoffer te halen in plaats van het alleen maar te infecteren met malware. Het verbazingwekkende van Mirai botnet-aanvallen is dat de meerderheid van de gebruikers van IoT-apparaten onbewust ongeautoriseerde online acties uitvoert omdat ze zich niet bewust zijn van de infectie.

Bovendien richt traditionele malware zich op computers, terwijl Mirai zich beperkt tot Internet of Things apparaten. Voor communicatie met andere apparaten en netwerksystemen is Mirai afhankelijk van hardware die is uitgerust met sensoren en software. Op deze manier lokaliseert het zijn doelwitten en vermenigvuldigt het zich snel tot een botnet.

Nadat een apparaat is geïnfecteerd, zuivert Mirai ook alle bestaande malware om ervoor te zorgen dat het apparaat bij het botnet hoort, wat kan worden gebruikt om netwerken en servers te overspoelen. Het uiteindelijke doel is om DDoS-aanvallen uit te voeren.

In tegenstelling tot andere malware is de code voor Mirai Mailware openbaar gemaakt, waardoor hackers de malware kunnen aanpassen en verbeteren voor verschillende doeleinden, zoals het stelen van informatie, politiek activisme of geldelijk gewin.

Hoe een Mirai Botnet-aanval werkt

Je moet het Internet of Things (IoT) begrijpen, het netwerk van apparaten met internet in onze huizen, om te begrijpen hoe Mirai botnet aanvallen werken. Slimme huizen zitten vol met IoT-apparaten, maar deze apparaten hebben bepaalde kwetsbaarheden die kunnen worden gebruikt door Mirai botnet-aanvallen.

De malware Mirai zoekt eerst de IP-adressen van die apparaten op om te zien welke Linux (ARC) draaien. Door gebruik te maken van de standaard wachtwoord- en gebruikersnaamcombinaties op de apparaten waarop dit besturingssysteem draait, krijgt Mirai toegang tot het netwerk.

Zodra gebruikers de standaardgegevens niet aanpassen, wordt de malware verspreid door Mirai. Hackers kunnen dit botnet gebruiken om meerdere servers of websites aan te vallen door een grote hoeveelheid verkeer en verzoeken te verzenden naarmate het aantal geïnfecteerde apparaten toeneemt. Gebruikers krijgen geen toegang tot de service en de hackers eisen losgeld om de DDoS-aanval te beëindigen.

Apparaten doelwit van Mirai-malware

Mirai-malware richt zich op de meeste slimme apparaten in de IoT-infrastructuur. De primaire doelwitten zijn echter camera's en thuisrouters. Je thuisnetwerk dient als achterdeur voor Mirai-malware en is verantwoordelijk voor het aansturen van robotstofzuigers, slimme auto's, apparaten en intercoms.

Mirai heeft echter geen toegang tot bepaalde delen van het ecosysteem van Internet of Things, voornamelijk omdat de ontwikkelaars van de malware de malware zo hebben geconfigureerd dat bepaalde IP-adressen worden geweigerd. De malware is bijvoorbeeld gemaakt om overheidsapparaten te omzeilen, zoals die van het Amerikaanse ministerie van Defensie.

Waarom is Mirai zo gevaarlijk?

Ten eerste werd de broncode van deze malware openbaar gemaakt ondanks dat de ontwikkelaars werden vastgehouden door de autoriteiten. Anders gezegd, dezelfde malware bestaat nog steeds in

Het gebruik van DDoS-aanvallen door deze malware, die desastreuze gevolgen voor de economie kunnen hebben en moeilijk te neutraliseren zijn, maakt het gevaarlijk. DDoS-aanvallen hebben veel bedrijven gedwongen om enorme losgelden te betalen omdat ze niet in staat waren om ze te stoppen. IoT-botnets kunnen ook spam verspreiden, persoonlijke gegevens verzamelen en ransomware gebruiken om de controle over apparaten over te nemen.

Hoe Mirai Botnet aanval detecteren en verwijderen

Het is gunstig dat de code open-source is en dat Mirai botnet-aanvallen bekend zijn. Het belangrijkste is dat er manieren zijn voor zowel individuen als organisaties om deze aanvallen snel te herkennen en zich ertegen te verdedigen.

Mirai-aanvallen detecteren

In eerste instantie kun je Mirai-aanvallen herkennen door het netwerkverkeer in de gaten te houden en te letten op vreemde patronen zoals abrupte pieken. Omgekeerd zijn Mirai botnet-aanvallen ook gericht op het creëren van zoveel mogelijk verbindingen naar verschillende IP-adressen.

Gebruikers moeten ook het gedrag van het apparaat controleren en zoeken naar abnormaal gebruik van bronnen of frequente mislukte aanmeldingspogingen. Het bekijken van eventlogs op netwerkapparaten, firewalls en routers is van cruciaal belang om ongebruikelijke patronen of activiteiten te ontdekken.

Een van de beste systemen voor het detecteren van Mirai-aanvallen zijn netwerkanomaliedetectiesystemen die ongebruikelijk gedrag kunnen herkennen en automatisch waarschuwingen kunnen geven. IDP-systemen (Intrusion Detection and Prevention) zijn ook uitstekend geschikt om de activiteiten van het netwerksysteem te controleren op bekend Mirai-gedrag of handtekeningen.

Het netwerk segmenteren

Netwerksegmentatie betekent je computernetwerk opdelen in kleinere netwerken. Dat is een nuttige verdediging tegen malware zoals Mirai en andere soortgelijke bedreigingen.

Je kunt het netwerk segmenteren en elk apparaat isoleren van de essentiële onderdelen van je systeem, want IoT-apparaten zijn het belangrijkste doelwit van Mirai-aanvallen.

Door alleen dat ene segment te compromitteren dat het doelwit was van de initiële aanval, voorkomt netwerksegmentatie dat de malware zich door je hele netwerk verspreidt. Je kunt blijven werken en DDoS-aanvallen op je kritieke systemen stoppen door ze op te delen in kleinere netwerken.

Antimalware-software installeren

Antimalwaresoftware is een essentieel beveiligingsmiddel om systemen, waaronder IoT-apparaten, te beschermen tegen malware. Hoewel er geen antivirusprogramma's zijn die speciaal zijn ontworpen voor Internet of Things apparaten, kunnen ze malwarehandtekeningen en -patronen identificeren en de bedreiging in quarantaine plaatsen. Bovendien identificeren ze eigenaardig gedrag in programma's en processen die in verband worden gebracht met de Mirai-malware.

Bovendien maken deze tools, zelfs in gevallen waarin de handtekeningen onbekend zijn, gebruik van heuristische analyse om nieuwe malwarevarianten te vinden. Antivirussoftware die real-time bescherming biedt, controleert open bestanden en processen, zodat het elke actie die de Mirai-malware probeert uit te voeren, kan stoppen.

Een andere essentiële verdedigingslinie tegen malware is een firewall, die zowel inkomend als uitgaand verkeer blokkeert. Firewalls en antimalwaretools zorgen samen voor een optimale verdediging.

Neem de tijd om betrouwbare programma's te vinden, in de eerste plaats programma's die uitstekende antimalwarebescherming bieden en veelbelovende cijfers laten zien wat betreft verdediging tegen deze aanvallen.

Apparaten resetten naar fabrieksinstellingen

Afhankelijk van de maker en het model kunnen er verschillen zijn in hoe je je Internet of Things apparaten terugzet naar de fabrieksinstellingen. Het belangrijkste om te onthouden is dat je door terug te gaan naar de fabrieksinstellingen alle malware verwijdert en sterkere beveiligingsinstellingen en referenties kunt instellen om dit soort aanvallen in de toekomst te voorkomen.

Bepaalde apparaten hebben hun eigen interface die je kunt gebruiken om ze terug te zetten naar de fabrieksinstellingen, terwijl andere apparaten teruggezet kunnen worden naar de fabrieksinstellingen met gewoon een power cycle en een reset. Om dit goed te doen, raadpleeg je de handleiding en kies je de veiligste route.

Hoe herstel na een aanval en verdere preventie te realiseren

De reeks acties die je moet ondernemen om schade te minimaliseren, systemen te herstellen en nieuwe verdedigingen te implementeren tegen toekomstige aanvallen staat bekend als herstel en preventie na een aanval.

Malware opschonen en gegevens herstellen

Zodra u met succes geïnfecteerde apparaten hebt geïdentificeerd en geïsoleerd, reinigt u ze afzonderlijk. Een van de beste benaderingen is om ze terug te zetten naar hun standaardstatus en back-ups te gebruiken om je gegevens te herstellen.

Als je gegevens niet kunt herstellen omdat je er geen back-up van hebt gemaakt, overweeg dan het gebruik van een professionele data recovery tool zoals Wondershare Recoverit om verwijderde of verloren gegevens in verschillende scenario's te herstellen.

Dit is hoe:

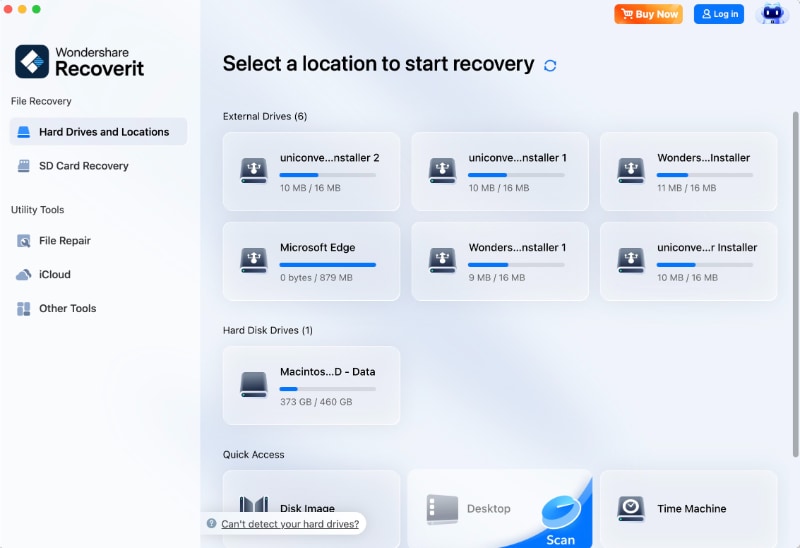

- Nadat u Wondershare Recoverit hebt gestart, klikt u op Harde schijven en locaties en vervolgens op de schijf waarop u uw gegevens bent kwijtgeraakt.

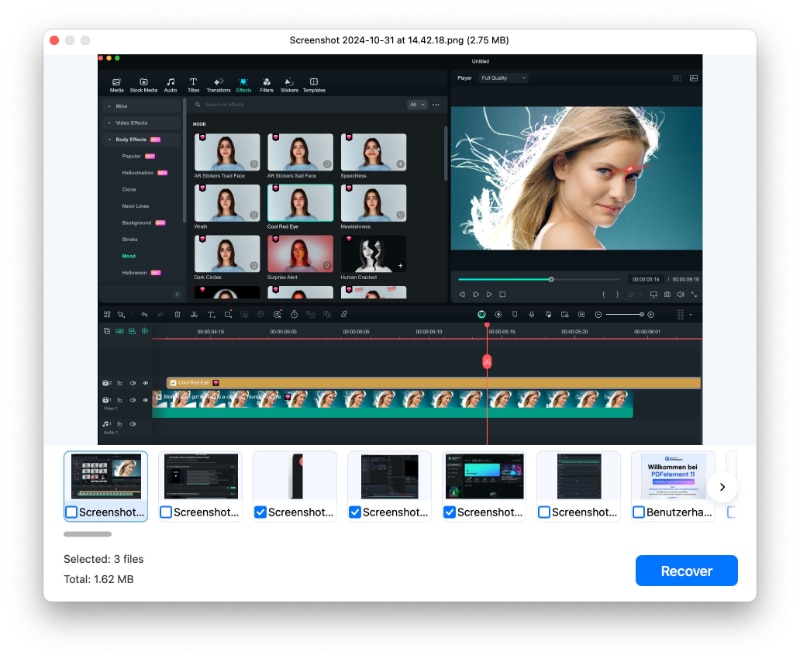

- Het programma begint automatisch met scannen en je kunt de voortgang linksonder volgen.

- Klik op Voorbeeld om te controleren welke bestanden zijn gevonden. Klik op Herstellen als u de juiste bestanden hebt gevonden.

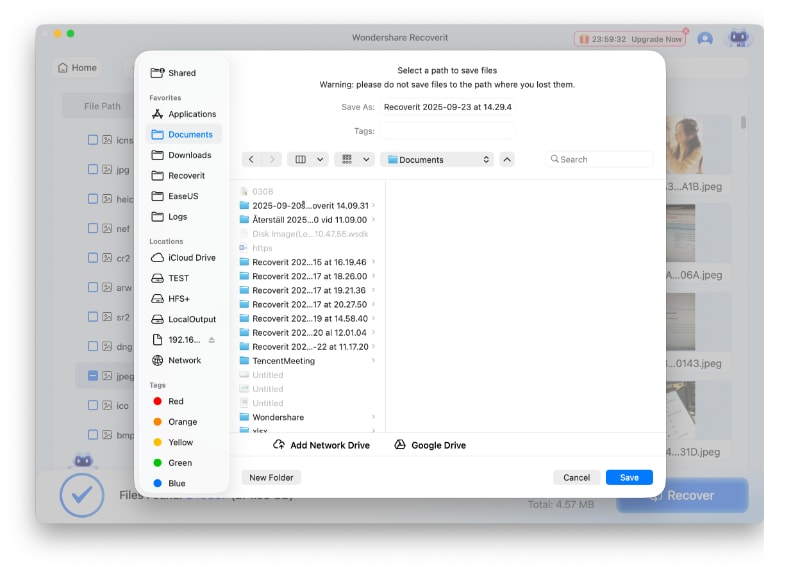

- Kies de patch en klik op Opslaan.

Toegang beperken

Om jezelf te beschermen tegen malware is het essentieel om de apparaten en het netwerk te beveiligen. Zorg er eerst voor dat je router en apparaten firewallbeveiliging hebben ingeschakeld en geconfigureerd. Al het verkeer kan worden beheerd en gecontroleerd door firewalls, die ook mogelijke bedreigingen kunnen tegenhouden.

Het is een goed idee om toegangscontroles toe te voegen die de voorwaarden specificeren en beperken wie toegang heeft tot apparaten en netwerkbronnen.

Alle patches en updates installeren

Installeer alle updates van de geautoriseerde apparaatfabrikanten nadat je je apparaat hebt hersteld en je netwerk hebt ontdaan van alle infecties. De meest recente updates voor alle besturingssystemen, toepassingen en firmware moeten worden geïnstalleerd op alle apparaten om eventuele kwetsbaarheden te verhelpen en toekomstige inbraken te voorkomen.

Updates bevatten ook een aantal extra beveiligingsfuncties, zoals encryptie, toegangscontrolesystemen en verificatiemethoden, die de algemene beveiliging van IoT-apparaten verbeteren. Ze verhelpen ook firmware bugs door kwetsbaarheden aan te pakken die de stabiliteit beïnvloeden.

Gebruikers moeten niet alleen het besturingssysteem van hun apparaten bijwerken, maar ook alle apps die ze gebruiken.

Wijzig al je wachtwoorden en referenties

Controleer alle aanmeldgegevens en wachtwoorden op al uw apparaten, ook op de apparaten die niet zijn getroffen door de malware. Wijzig de wachtwoorden die zijn gekoppeld aan je Wi-Fi-netwerken, profielen, apps, diensten, interfaces, aanmeldingen, enzovoort. Je kunt je wachtwoorden moeilijker maken door:

- Getallen gebruiken

- Inclusief symbolen

- Hoofdletters en kleine letters gebruiken

- Lange wachtwoorden maken

- Regelmatig je wachtwoorden bijwerken

- Veelgebruikte zinnen of woorden vermijden

- Functies voor authenticatie met meerdere factoren implementeren

- Inlogpogingen beperken

- Wachtwoorden versleuteld opslaan

- Wachtwoorden zorgvuldig beheren en veilige gewoonten aanleren

- Wachtwoordbeheerders gebruiken

Maak regelmatig back-ups van gegevens

Maak een uitgebreid back-upschema voor al je apparaten. Je kunt alleen 100% veiligheid tegen malware-aanvallen garanderen met behulp van een back-upstrategie. Op die manier kun je het snel herstellen nadat je je apparaten hebt teruggezet naar hun standaardinstellingen.

Conclusie

Mirai botnet-aanvallen zijn gevaarlijk, maar ze zijn niets nieuws. Anders gezegd, je kunt de kans dat Mirai je apparaten infecteert aanzienlijk verkleinen als je vooraf preventieve maatregelen neemt en de juiste herstelprocedures implementeert.

Zelfs als je systeem geïnfecteerd raakt met Mirai malware, kun je de schade snel beperken en het weer normaal krijgen door je netwerk te segmenteren, antimalware software te gebruiken, je apparaten terug te zetten naar de fabrieksinstellingen en het verkeer te monitoren. Om uw systeem in de toekomst te beschermen tegen aanvallen, moet u goed letten op al het advies voor na de aanval.