Traditionele computervirusaanvallen kunnen soms behoorlijk stiekem zijn. Het kan zijn dat je merkt dat je computer trager is geworden. Sommige bestanden kunnen beginnen verloren te gaan. Andere onbekende, onleesbare en niet-verwijderbare bestanden kunnen opduiken.

Aan de andere kant maken ransomware-aanvallen zichzelf graag bekend. Kort nadat kwaadwillende actoren zich op je richten, kunt je een prominente melding verwachten die je vertelt wat er is gebeurd - zoals het geval was met de beruchte WannaCry ransomware-aanvallen van 2017.

WannaCry ransomware was een van de meest beruchte aanvallen in het recente geheugen, die honderdduizenden over de continenten trof, miljoenen dollars aan schade veroorzaakte en zelfs de NHS van Engeland beïnvloedde.

Lees meer over deze dreiging, ontdek hoe WannaCry-software werkte en zie wat je kunt doen om je te beschermen tegen vergelijkbare aanvallen.

Inhoudsopgave

Wat is de WannaCry-ransomware?

Als het gaat om kwaadaardige software, kun je tientallen programmas tegenkomen, waarvan de meest voorkomende computervirussen en wormen zijn. De WannaCry-malware was echter een traditioneel computervirus dat je kon elimineren met een antimalware-oplossing. WannaCry was een ransomware cyberaanval met financiële afpersing.

Zoals de naam al doet vermoeden, is ransomware kwaadaardige software die losgeld vraagt voor je gegevens. Locker-ransomware vergrendelt gewoon je computer totdat je de hackers het gevraagde bedrag hebt betaald.

Aan de andere kant versleutelt crypto ransomware je gegevens en stuurt het je de encryptiesleutel zodra je aan de eisen van de hacker hebt voldaan. Het WannaCry-virus behoort tot deze categorie.

In de WannaCry-cyberaanval instrueerden de hackers de doelen om binnen drie dagen $ 300 aan Bitcoin te betalen aan de opgegeven wallet. Nadat de drie dagen voorbij waren, zou het losgeld stijgen tot een waarde van $ 600 in Bitcoin. Pas nadat de betaling is gedaan, zullen de hackers de gegevens vrijgeven. Anders zouden ze alle gegevens binnen zeven dagen na de aanval vernietigen.

Gelukkig waren de hackers zo vriendelijk om "gratis evenementen" te beloven voor doelen die zo slecht zijn dat ze het zich niet kunnen veroorloven om deze betalingen te doen.

De eerste ontdekking van WannaCry-ransomware

12 mei 2017 is de dag dat de WannaCry-ransomware worm zich een weg baande naar meer dan 230.000 computers wereldwijd en grote schade begon aan te richten. Hoewel het moeilijk is om het eerste doelwit te onderscheiden, was een van de eerste bedrijven die de aanval in Europa meldde het Spaanse telecommunicatiebedrijf Telefónica.

Kort daarna meldde de Engelse NHS een WannaCry-aanval. Het had invloed op meer dan een derde van de NHS-ziekenhuizen, waardoor de NHS werd gedwongen ambulances af te leiden en operaties en andere afspraken te annuleren of te onderbreken.

Binnen een paar uur verspreidde de aanval zich naar meer dan 150 landen en duizenden en duizenden doelen, waarbij de WannaCry ransomware van 2017 geschiedenis maakte als een van de ernstigste cyberaanvallen.

Hoe werkt de WannaCry-ransomware?

Gezien de enorme WannaCry-impact, is het waarschijnlijk om aan te nemen dat het een behoorlijk geavanceerd stuk ransomware is. Lees verder om te zien hoe de WannaCry-aanval werkt.

Unieke kenmerken

De WannaCry-ransomware richtte zich op computers met een verouderde versie van Microsoft Windows. Het maakte gebruik van een EternalBlue kwetsbaarheid.

EternalBlue is een fout in verouderde Microsoft Windows-besturingssystemen die gebruik maakt van de manier waarop het besturingssysteem het Server Message Block (SMB) -protocol implementeert tussen verschillende netwerkknooppunten (computers, printers, routers, enz.).

Hoewel de WannaCry-ransomware geavanceerd lijkt - gewoon door de omvang van de aanval te meten - is het volledig proces van hoe het werkt relatief eenvoudig omdat het allemaal afhankelijk is van de fout in Microsoft Windows.

De enige functies die deze ransomware naar de tafel brengen, zijn:

- Een encryptie / decryptie-app

- Encryptie sleutelbestanden

- Een kopie van de Tor-browser (voor communicatie met de hackers)

Met deze drie functies kan WannaCry met succes vrijwel elk bestandstype op je computer versleutelen, inclusief documenten, afbeeldingen, videos, Microsoft Office-bestanden en alles daartussenin.

Propagatiemethoden

Aanvankelijk dachten mensen dat de WannaCry-ransomware zich verspreidde in een phishing-aanval waarbij doelwitten de malware zouden downloaden door op een Image-naam te klikken die ze in hun e-mail ontvingen. Ze ontdekten echter al snel dat dit het geval was.

De US National Security Agency (NSA) zou de EternalBlue-kwetsbaarheid hebben blootgelegd en DoublePulsar hebben ontwikkeld - een achterdeur om op gecompromitteerde computers te installeren. Ten eerste stal een hackersgroep genaamd The Shadow Brokers de DoublePulsar-informatie van de NSA en maakte deze in april 2017 openbaar.

Van daaruit speculeerden experts dat een andere hackergroep, The Lazarus Group, de informatie gebruikte om WannaCry te maken en vrij te geven.

WannaCry maakt gebruik van de implementatie van het SMB-protocol. De aanvallers voeren eerst een poortscan uit en zoeken naar computers in een netwerk die gegevens van het openbare internet accepteren via de SMB-poort (poort 445). Zodra ze een zwakke afbeeldingsnaam hebben geïdentificeerd, starten de aanvallers een SMBv1-verbinding, nemen ze de controle over het systeem over en installeren ze de ransomware.

WannaCry heeft een wormcomponent in zijn ransomware. Deze component maakt het mogelijk om zelf te propageren zonder dat de beoogde acties (zoals een gebruiker die op een e-mailnaam klikt) vereist zijn. De worm werkt op de achtergrond, op zoek naar een kwetsbaar knooppunt in een netwerk en het laten vallen van malware waar er een opening is.

Versleutelingsproces

Voordat de bestanden werden gecodeerd, probeerde de WannaCry-ransomware toegang te krijgen tot een gerandomiseerde en (op dat moment) niet-bestaande URL. Toen het verbinding kon maken met deze URL, versleutelde het alle bestanden op een bepaald systeem.

De ransomware gebruikte een combinatie van RSA-cryptosysteem en AES-algoritme om de bestanden van het doelsysteem te versleutelen. Dat omvatte alle bestanden op de lokale, verwijderbare en netwerkstations van het systeem. Het veranderde vervolgens de uitbreiding naar alle bestanden naar WNCRY, waarna het doelwit het beruchte bericht zou ontvangen dat hen op de hoogte zou brengen van de aanval en de stappen voor het decoderen van bestanden.

Idealiter zou het doelwit na het voldoen aan de eisen van hackers (o.a. na het betalen van het losgeld) een digitale decoderingssleutel ontvangen die de toegang tot hun bestanden zou ontsluiten. Er zijn echter weinig aanwijzingen dat een van de honderden doelen hun bestanden met succes heeft opgehaald.

De gevolgen van de WannaCry-ransomware

De impact van WannaCry was enorm. Gedifferentieerde ambulances en honderden geannuleerde afspraken in Engeland waren het topje van de ijsberg. Schattingen tonen aan dat de NHS alleen al rond £92 miljoen verloor door de aanval.

Terwijl de gezondheidszorg de grootste impact had, leden andere industrieën ook onder de aanval, waaronder:

- Telecommunicatie

- Logistiek

- Automobiel

- Onderwijs

- Veiligheid

- Gas en benzine

- Marketing

Al met al waren hun verliezen enorm. Hoewel er geen definitief aantal is, tonen schattingen aan dat de aanval resulteerde in meer dan $4 miljard aan schade. Dat komt omdat $ 4 miljard losgeld werd gevraagd - de meeste doelen betaalden nooit het losgeld om hun bestanden terug te krijgen. De meeste schade is het gevolg van onderbroken operaties.

Hoe is het WannaCry-virus gestopt?

Verrassend genoeg werd WannaCry gestopt vanwege de ingebouwde killswitch die het encryptieproces triggerde. WannaCry zou proberen om toegang te krijgen tot een niet-bestaande URL om de bestanden te versleutelen. Toen het er toegang toe had, begon de encryptie.

Marcus Hutchins, een Britse veiligheidsonderzoeker, ontdekte deze killswitch en besloot om door te gaan en het op dat moment niet-bestaande domein te kopen waartoe WannaCry probeerde toegang te krijgen. Dat betekende dat de ransomware toegang kon krijgen tot de URL en de aanval niet kon uitvoeren, dus Hutchins stopte de aanvallen.

Wat te doen bij een WannaCry-ransomware-infectie

Voor het grootste deel is WannaCry vandaag de dag net zon grote bedreiging als in 2017. Het is echter nog steeds actief en vergelijkbare ransomware kan op elk moment aanvallen. Hier zijn de beste tips om te volgen als u het slachtoffer wordt van een vergelijkbare cyberaanval.

1. Meld de aanval aan de autoriteiten

De eerste stap die je altijd wil nemen, is om de aanval aan de autoriteiten te melden, zelfs als de aanvallers je specifiek opdragen om dit niet te doen. Afhankelijk van de specifieke malware waarmee je te maken hebt, kunnen de autoriteiten je helpen om de dreiging veel sneller te elimineren dan wanneer je er alleen mee omgaat.

Verschillende landen hebben verschillende autoriteiten voor het melden van cybercriminaliteit. In de VS moet je cyberaanvallen melden bij de FBI. Als je niet zeker weet waar je heen moet, neem dan contact op met je lokale overheidsinstantie of de politie. Op zijn minst moeten ze in staat zijn om je te helpen de nodige dienst te bereiken.

2. Isoleer je apparaat

De volgende stap is het isoleren van je apparaat. In de meeste gevallen is elke hardware die rechtstreeks op je apparaat is aangesloten (zoals printers of lokale en verwijderbare schijven) waarschijnlijk ook geïnfecteerd. Daarom isoleer je elk getroffen apparaat.

Je kunt je apparaten isoleren door:

- Ontkoppel ze van het netwerk

- Ontkoppel ze van de WiFi

- Ontkoppelen en afsluiten

Deze stappen kunnen helpen verdere schade te voorkomen tot je de dreiging aanpakt.

3. Identificeer de dreiging

Er zijn tal van cyberdreigingen en het identificeren van degene met wie je te maken hebt, kan enorm helpen.

Om WannaCry specifiek te detecteren, hoef je alleen je systeemlogboeken en netwerkverkeer te onderzoeken. Houd DNS-querys voor de killswitch-URL en je uitgaande verkeer voor SMBv1-poorten nauwlettend in de gaten.

4. Gebruik een Ransomware Decryptie-tool

Afhankelijk van de specifieke malware kan een decryptie-tool je helpen om opnieuw toegang tot je bestanden te krijgen. Enkele van de populaire decryptie tools zijn onder andere:

- Kaspersky RakhniDecryptor

- Avast

- McAfee Ransomware Herstel (Mr2)

- Emsisoft

- AVG

Hoewel geen van deze 100% succespercentages voor alle soorten ransomware bieden, kunnen ze nuttig zijn. Je kunt meer top ransomware recovery services vinden om aan je behoeften te voldoen.

5. Bestanden herstellen met hersteltools

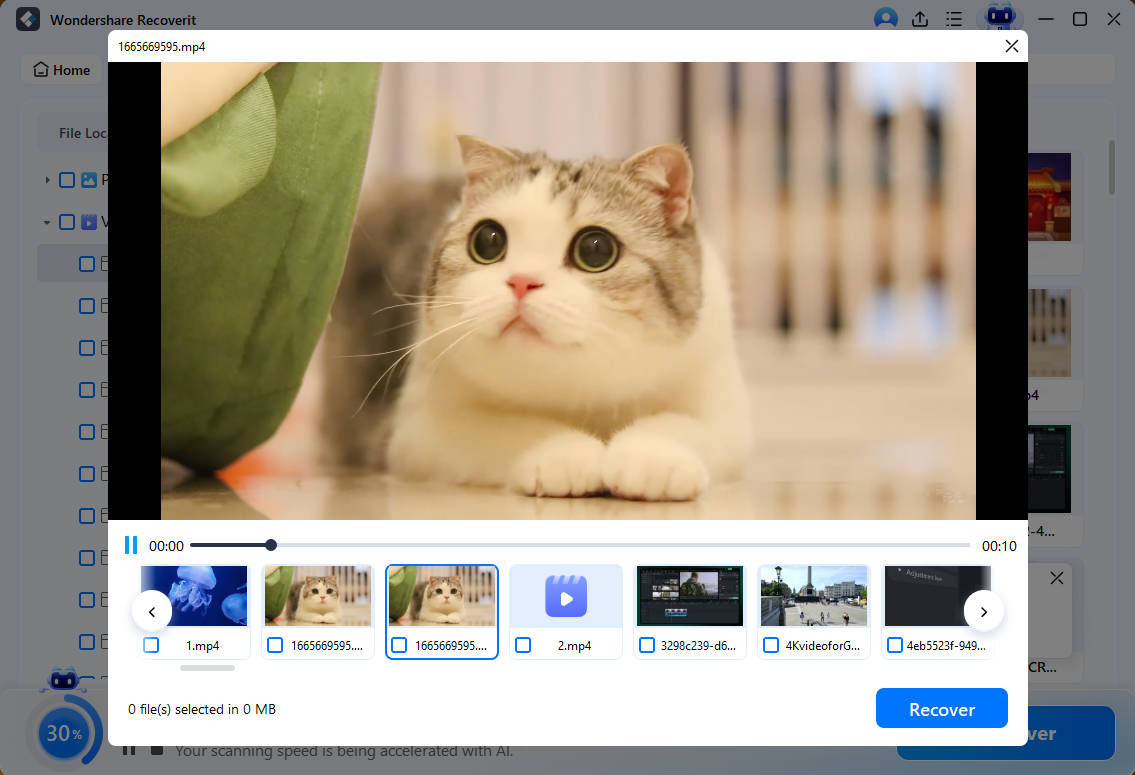

Als je je bestanden na een ransomware-aanval niet kunt decoderen, is er nog steeds een manier voor je om ze te herstellen met tools zoals Wondershare Recoverit.

Wondershare Recoverit werkt in bijna alle scenario's van gegevensverlies, inclusief ransomware-aanvallen, en het kan je helpen om je bestanden in verschillende eenvoudige stappen op te halen:

- Download en installeer Wondershare Recoverit op je pc.

- Kies een locatie om het herstel te starten en klik op Start.

- De software zal automatisch scannen naar verwijderd bestand door WannaCry ransomware.

- Bekijk de bestanden die beschikbaar zijn voor herstel en klik op Herstellen.

- Kies een opslagpad en sla je bestanden op.

Als je vanwege de aanval geen toegang meer hebt tot je pc, moet je Crashed System Recovery kiezen in Wondershare Recoverit. Je wil de software op een werkende pc installeren en een opstartbare USB maken om je bestanden op te halen.

Is WannaCry nog steeds een bedreiging?

WannaCry werd pas in 2017 gestopt. De dreiging bestaat tot op de dag van vandaag. De ransomware en zijn varianten hebben bedrijven aangevallen, maar gelukkig zijn de meeste erin geslaagd om aanzienlijke schade te voorkomen.

De belangrijkste reden waarom WannaCry een bedreiging blijft, is het niet uitvoeren van software-updates. Microsoft had een Windows-patch uitgebracht die WannaCry bijna twee maanden voor de aanslagen in mei 2017 in zijn sporen had kunnen stoppen. Als de getroffen gebruikers hun software hadden bijgewerkt zodra de update beschikbaar was, zouden we het vandaag over WannaCry hebben.

Hoe je computer te beschermen tegen WannaCry-ransomware

De sleutel tot bescherming tegen WannaCry-ransomware en soortgelijke cyberaanvallen is het regelmatig bijwerken van al je software, programma's en apps.

Negeer nooit software-updates. De meeste worden geleverd met kritieke beveiligingspatches en beveiligingsoplossingen om je gegevens veilig en beveiligd te houden. Zelfs een enkele verouderde app kan je blootstellen aan risico's als deze kwetsbaarheden heeft gekend, dus het is in je beste belang om het niet te riskeren.

Extra stappen die je kunt nemen om te beschermen tegen potentiële cyberaanvallen zijn onder andere:

- Gebruik van antimalware software

- Gebruik van complexe wachtwoorden

- Vermijden van verdachte namen

- Houd je netwerkverkeer goed in de gaten

- Regelmatig een back-up van je gegevens maken

- Op de hoogte blijven van cyberbeveiligingsrisico’s

Het volgen van deze stappen zal je niet ongevoelig maken voor cyberaanvallen. Het kan je echter een moeilijker doelwit maken en je risico's op het tegenkomen van bedreigingen zoals WannaCry verminderen.

Veelgestelde vragen

-

Wie zit er achter de WannaCry-ransomware?

In alle opzichten lijkt de Lazarus-groep, met banden met de Noord-Koreaanse regering, de schuld te hebben. Er is echter geen definitief bewijs dat deze hackergroep achter de aanvallen zat. -

Waarom was WannaCry zo succesvol?

WannaCry was succesvol omdat het misbruik maakte van de EternalBlue-beveiligingskwetsbaarheid in Microsoft Windows. WannaCry zou niet zo ontwrichtend zijn geweest als alle gebruikers hun Microsoft Windows twee maanden voorafgaand aan de aanvallen hadden bijgewerkt. -

Is WannaCry een virus of een worm?

Technisch gezien is WannaCry ransomware met een wormcomponent. Dit onderdeel stelt het in staat om zelf te propageren en alle knooppunten die verbonden zijn met een netwerk zonder menselijke tussenkomst te blijven besmetten. -

Is WannaCry dood?

WannaCry is niet dood. De dreiging bestaat nog steeds, maar dankzij Marcus Hutchins en zijn ontdekking van de killswitch zijn verdere significante aanvallen met succes gestopt. -

Hoeveel landen heeft WannaCry getroffen?

Uit schattingen blijkt dat WannaCry ongeveer 150 landen en 230.000 gebruikers heeft getroffen. -

Was WannaCry de grootste ransomware?

Op basis van de impact alleen al, WannaCry was de meest prominente ransomware om de wereld te beïnvloeden. Andere belangrijke ransomware-aanvallen kwamen van TeslaCrypt en NotPetya. -

Wie heeft het WannaCry virus gestopt?

Marcus Hutchins, een Britse computerbeveiligingsonderzoeker, identificeerde de killswitch van WannaCry. Hij kocht het domein dat de ransomware nodig had om geen toegang te krijgen tot versleutelde bestanden en stopte met succes verdere aanvallen.